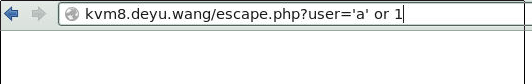

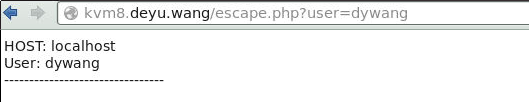

範例:查詢使用者帳號。使用 PHP 的 get_magic_quotes_gpc 函數判斷 magic_quotes_gpc 是否開啟,如果沒有開啟,則將輸入字串中指定的字符加入倒斜線,也就是跳脫其作用。

本練習系統 PHP 版本為 5.4.xx,故以下範例 get_magic_quotes_gpc 函數判斷永遠為關閉,會執行 addslashes 函數。

[root@kvm8 ~]# cd /var/www/html

[root@kvm8 html]# vim escape.php

[root@kvm8 html]# cat escape.php

<?php

$dbhost = 'localhost:3306';

$dbuser = 'root';

$dbpass = '123qwe';

$conn = mysql_connect($dbhost, $dbuser, $dbpass) or die(mysql_error().PHP_EOL);

//if(! get_magic_quotes_gpc() ) {

$user = addslashes ($_GET['user']);

//} else {

$user = $_GET['user'];

//}

$sql = "SELECT host,user FROM user WHERE user='{$user}'";

mysql_select_db('mysql');

$retval = mysql_query( $sql );

while($row = mysql_fetch_array($retval, MYSQL_NUM)) {

echo "HOST: {$row[0]}<br>User: {$row[1]}<br>".

"--------------------------------<br>";

}

?>